Infrastructure à clés publiques

Une infrastructure à clés publiques (ICP) ou infrastructure de gestion de clés (IGC) ou encore public key infrastructure (PKI), est un ensemble de composants physiques (des ordinateurs, des équipements cryptographiques logiciels) ou matériel type Hardware Security Module (HSM ou boîte noire transactionnelle) ou encore des cartes à puces), de procédures humaines (vérifications, validation) et de logiciels (système et application) destiné à gérer les clés publiques des utilisateurs d'un système.

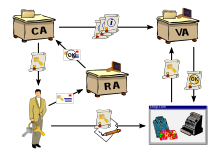

CA : autorité de certification ;

VA : autorité de validation ;

RA : autorité d'enregistrement.

Une infrastructure de gestion de clés permet de lier des clés publiques à des identités (comme des noms d'utilisateurs ou d'organisations). Une infrastructure de gestion de clés fournit des garanties permettant de faire a priori confiance à une clé publique obtenue par son biais.

Une erreur courante est d'assimiler le terme « infrastructure de gestion de clés » à « autorité de certification ». Il existe en fait plusieurs modèles d'IGC décrits dans la suite de cet article, l'autorité de certification étant un modèle parmi d'autres. Cette erreur provient probablement du terme PKIX, pour PKI X.509, qui est lui bien associé aux autorités de certification et aux certificats X.509[1].

Description de l'infrastructure à clés publiques

modifierRôle d'une infrastructure à clés publiques

modifierUne infrastructure à clés publiques (ICP ou PKI[2]) assiste les utilisateurs pour obtenir les clés publiques nécessaires. Ces clés publiques permettent d'effectuer des opérations cryptographiques, comme le chiffrement et la signature numérique qui offrent les garanties suivantes lors des transactions électroniques :

- confidentialité : elle garantit que seul le destinataire (ou le possesseur) légitime d'un bloc de données ou d'un message peut en avoir une vision intelligible ;

- authentification : elle garantit à tout destinataire d'un bloc de données ou d'un message ou à tout système auquel tente de se connecter un utilisateur, l'identité de l'expéditeur ou de l'utilisateur en question ;

- intégrité : elle garantit qu'un bloc de données ou qu'un message n'a pas été altéré, accidentellement ou intentionnellement ;

- non-répudiation : elle garantit à quiconque que l'auteur d'un bloc de données ou d'un message ne peut renier son œuvre, c'est-à-dire prétendre ne pas en être l'auteur.

Modèles d'infrastructures de gestion de clés

modifierIl existe plusieurs instanciations possibles d'infrastructures de gestion de clés (IGC). Chacun de ces modèles permet d'obtenir une clé publique à partir d'un identifiant, leur mise en œuvre, les garanties apportées et les risques associés étant différents. Sans exhaustivité, nous pouvons notamment distinguer :

- les autorités de certification ;

- la toile de confiance ;

- DANE ;

- l'usage de la blockchain (par exemple : La Monnaie Libre Ğ1)

Notes et références

modifier- (en) « Public-Key Infrastructure (X.509) (pkix) - », sur datatracker.ietf.org (consulté le ).

- PKI, « Des applications infinies pour la PKI », sur rcdevs.com (consulté le ).

Voir aussi

modifierArticles connexes

modifier- Autorité de certification

- Autorité d’enregistrement

- IDnomic (éditeur de solutions logicielles)

- EJBCA (solution logicielle)

- Cryptographie asymétrique

- Certificat électronique

- Authentification forte

- Signature numérique

- Chiffrement

- Toile de confiance

- Identité numérique (Internet)

Liens externes

modifier- Notice dans un dictionnaire ou une encyclopédie généraliste :