Utilisateur:Silex6/Bac à sable - archive 2 - 2009

serveur informatique - Histoire modifier

Les ordinateurs personnels sont apparus au début des années 1980, et leur usage s'est rapidement répandu dans les entreprises et les institutions[1].

Rapidement sont apparus les limitations liées à l'utilisation généralisée d'ordinateurs à usage personnels et isolés les uns des autres: la nécessité pour une entreprise d'acquérir une imprimante pour chaque ordinateur, la difficulté des échanges d'informations numériques entre les différents ordinateurs: chaque usager devait copier les informations sur une disquette puis la transmettre en main propre au destinataire[1].

Les réseaux locaux ont permis des échanges d'informations numériques entre les usagers. Cependant les câbles seuls ne permettent pas l'utilisation en commun d'une imprimante: l'imprimante ne peut pas imprimer deux documents en même temps, or plusieurs usagers sont susceptibles de de vouloir imprimer au même instant. L'imprimante a donc été branchée à un ordinateur autonome qui contrôle son utilisation: un serveur d'impression[1].

les serveurs de fichiers ont facilité les échanges de fichiers entre utilisateurs[2]. Utilisés dans les institutions, ils ont permis à plusieurs utilisateurs d'exécuter un même logiciel. Une seule copie du logiciel est stockée sur le serveur de fichier.

Les logiciels sont typiquement organisés en trois couches: une qui contient les traitements relatifs à l'affichage, une pour ce qui est relatif aux calculs, et la dernière qui est relative au stockage des informations.Les traitements des différentes couches ont été répartis entre deux ordinateurs différents. L'architecture client-serveur était née[3].

L'architecture trois tiers est apparue dans les années 1990 ; il s'agit d'une évolution de l'architecture client-serveur où les traitements des trois couches sont réparties entre un client et deux serveurs[4].

D'après le cabinet Netcraft, il y a en mars 2009 plus de 220 millions de serveurs web dans le monde, et leur nombre est en augmentation constante depuis l'invention du World Wide Web en 1995[5].

Technique modifier

Une application distribuée est une application informatique dans laquelle les résultats sont obtenus par la coopération de plusieurs ordinateurs d'un réseau informatique. Un protocole de communication établit les règles selon lesquelles les ordinateurs communiquent et coopèrent[6].

L'architecture client/serveur est un modèle d'organisation d'une application distribuée dans laquelle les traitements sont effectués par l'exécution conjointe de deux logiciels différents et complémentaires placés sur des ordinateurs différents : le client et le serveur. Le client formule des requêtes, puis les transmets au serveur. Le serveur traite les demandes, puis envoie sa réponse au client. Le client affiche la réponse (par exemple, il présente le résultat à l'écran). Un protocole de communication établit le format des requêtes envoyées au serveur, et des réponses de celui-ci[6].

Dans l'architecture client-serveur les clients vont rechercher les informations stockées dans les serveurs. Dans l'architecture pair-à-pair (anglais peer-to-peer abrégé P2P) par contre les clients vont rechercher des informations stockées dans d'autres clients, et les serveurs jouent le rôle d'intermédiaires[7].

Base de données modifier

En informatique, une base de données (Abr. : « BD » ou « BDD ») est un stock d'informations organisé et structuré de manière à pouvoir être facilement manipulé et stocker efficacement de très grandes quantités d'informations[8].

L'organisation logique des données se fait selon un modèle de données. La structure physique des fichiers comporte des index destinés à accélérer les opérations de recherche et de tri. Le modèle de données relationnel est aujourd'hui le plus utilisé parce qu'il permet l'indépendance entre la structure physique et l'organisation logique des données – contrairement aux modèles hiérarchique et réseau.

Dans le langage courant, le terme base de données est utilisé pour désigner toute source importante de données telle qu'une encyclopédie[9]. Les bases de données sont classées en fonction de leur contenu : bibliographique, texte, numérique, et images.

Le logiciel qui manipule les bases de données est appelé système de gestion de base de données (SGBD). Il permet d'organiser, de contrôler, de consulter et de modifier la base de données. Les opérations sont parfois formulées dans un langage de requête tel que SQL – le plus connu et employé pour les modèles relationnels.

Le modèle de données modifier

Les informations sont généralement classées par nature connexes (exemple: dossier médical ; patient ; médecin ; consultations ; médicaments). Les données sont réunies en petits groupes appelés enregistrements. À chaque enregistrement correspond une entité, c'est-à-dire une notion concrète ou abstraite.

Le modèle de données est l'organisation sémantique des différentes entités stockées dans une base de données. (Voir aussi schéma conceptuel.)

- Dans un modèle de données hiérarchique, les différentes entités sont reliées entre elles par des relations

père-filsselon un diagramme en arbre. - Dans un modèle réseau, les différentes entités sont reliées entre elles par des relations

de-à, selon une organisation arbitraire.

Modèle de données relationnel modifier

En 1970, Edgar F. Codd (1923-2003), chercheur chez IBM, propose dans une thèse mathématique d'utiliser les informations présentes dans les enregistrements – en lieu et place des pointeurs – pour assurer les liens entre les informations et de regrouper les enregistrements dans des tables. Ce regroupement est motivé par le fait que le résultat de chaque recherche dans une base de données est une table[10]. Mais IBM – qui travaillait alors sur un autre type de base de données – ne s'y intéresse qu'en 1978, lorsque le concept est repris par Lawrence Ellison qui fonde une startup devenue Oracle Corporation[11][12].

Cette proposition est la base des modèles de données relationnels, modèles utilisés par la quasi-totalité des système de gestion de base de données au début du XXIe siècle[13].

Dans ces modèles, tout comme dans les modèle réseaux, les entités sont reliées par des relations de-à selon une organisation arbitraire. Cependant contrairement à ce dernier, les informations de relations ne sont pas des pointeurs mais des informations contenues dans les enregistrements sur lesquels le système de gestion de base de données effectue des produits cartésiens.

Le modèle entité-relation est utilisé pour schématiser l'organisation logique (les entités et les relations) dans les bases de données relationnelles[14].

Histoire modifier

Les disque durs, mémoire de masse de grande capacité, ont été inventés en 1956. L'invention du disque dur a permis d'utiliser les ordinateurs pour collecter, classer et stocker de grandes quantités d'informations.

Le terme database (base de données) est apparu en 1964 pour désigner une collection d'informations partagées par différents utilisateurs d'un système d'informations militaire[15].

Les premières bases de données hiérarchiques sont apparues au début des années 1960. Les informations étaient découpées en deux niveaux de hiérarchie : un niveau contenait les informations qui sont identiques sur plusieurs enregistrements de la base de données. Le découpage a ensuite été étendu pour prendre la forme d'un diagramme en arbre[15].

Le modèle de données réseau a été créé par Charles Bachman du consortium CODASYL en 1969 pour des applications informatiques pour lesquelles le modèle hiérarchique ne convient pas[15]. Charles Bachman a reçu le prix Turing en 1973 pour ces « contributions exceptionnelles à la technologie des bases de données (sic). »[16].

En 1970, Edgar F. Codd note dans sa thèse mathématique sur l'algèbre relationnelle qu'un ensemble d'entités est comparable à une famille en mathématique et que les jointures sont des produits cartésiens. Cette thèse est à l'origine des bases de données relationnelles[15]. Edgar F. Codd a reçu le prix Turing en 1981.

Le modèle entité-relation a été inventé par Peter Chen en 1975 ; il est destiné à clarifier l'organisation des données dans les bases de données relationnelles[14][17].

Les premières bases de données étaient calquées sur la présentation des cartes perforées : répartis en lignes et colonnes de largeur fixe. Une telle répartition permet difficilement de stocker des objets de programmation ; en particulier, elle ne permettent pas l'héritage entre les entités, caractéristique de la programmation orientée objet.

Apparues dans les années 1990, les base de données orientée objet et les base de données objet-relationnel utilisent un modèle de données relationnel tout en permettant le stockage des objets. Dans ces bases de données les relations d'héritage des objets s'ajoutent aux relations entre les entités du modèle relationnel[18].

Contenu modifier

Dans les fichiers de la base de données sont stockés les informations, ainsi que les index, le détail du modèle de données, des listes de contrôle d'accès et un journal des opérations.

Les informations sont placées dans les champs des enregistrements de la base de données. Les enregistrements sont reliés pour former des collections. Dans les bases de données relationnelles, les collections sont des tables avec lignes et colonnes.

Les indexes sont des structures qui accélèrent la recherche, le tri et le regroupement des informations d'une collection par diminution de la complexité algorithmique. Ce sont typiquement des structures en arbre B ou en table de hachage. Les index contiennent les différentes valeurs d'un ou de plusieurs champs des enregistrements d'une collection.

Une clé primaire est un champ ou une combinaison de champs dont les valeurs sont différentes pour chaque enregistrement de la collection. La clé primaire permet de retrouver un et un seul enregistrement de la collection.

Dans une base de données relationnelle, une clé étrangère est un champ ou une combinaison de champs d'une table A qui sont en relation avec une clé primaire dans une table B.

Le détail du modèle de données et les listes de contrôle d'accès sont utilisés par le moteur de base de données pour contrôler et effectuer les opérations de manipulation des données.

Un journal contient la liste des dernières opérations effectuées sur la base de données. Ce journal est utilisé par le moteur de base de données pour annuler les opérations, par exemple en cas de crash informatique, ou si les opérations comportent une erreur.

Dans les bases de données relationnelles l'organisation logique des données est indépendante de leur organisation physique. Ce qui signifie que la position des données dans les fichiers peut être entièrement modifiée sans que leur organisation sous forme d'enregistrements dans des tables ne soit touchée.

L'organisation physique d'une base de données diffère selon le matériel et le système d'exploitation pour lequel le système de gestion de base de données est concu. Les enregistrements sont typiquement regroupés en grappes (anglais cluster), dont la taille est alignée sur une taille optimale pour le matériel (disque durs)[19].

Technologie modifier

Dans la technique ISAM (de Indexed Sequential Access Method), la base de données est composée de fichiers qui contiennent des enregistrements de taille fixe d'une part et de fichiers contenant les index d'autre part. Cette technique utilisée les mécanismes de verrouillage du système d'exploitation, elle est aujourd'hui un cas d'école de nombreuses études d'informatique[20].

Online Transaction Processing (abrégé OLTP) ou traitement de transactions en direct, désigne de manière générale un type d'utilisation des bases de données qui donne lieu à de nombreuses modifications simultanées d'une base de données et des opérations de recherche simple. Comme c'est le cas dans les systèmes d'information[21].

À l'opposé du OLTP, le Online Analytical Processing (abrégé OLAP) ou traitement analytique en direct, est un type d'utilisation des bases de données qui donne lieu à de nombreuses et complexes opérations de recherche basées sur des combinaisons de critères multiples et de rares modifications. Comme c'est le cas dans l'aide à la décision, l'exploration de données et les moteur de recherche[21].

Un index permet typiquement de retrouver un enregistrement sur la base de la valeur d'un champ entier de dimension réduite - quelques octets (exemple: numéro de dossier, date). Un index plein texte (anglais fulltext) permet de retrouver un enregistrement sur la base d'une partie du contenu d'un champ - un mot contenu dans le champ, le champ est souvent un BLOB (de Binary Large Object) - un champ de dimension illimitée. Les index plein texte et les BLOB sont utilisés dans les moteur de recherche ainsi que les bases de données multimédia.

SQL est un langage informatique créé en 1974 par IBM. Il est destiné à formuler des ordres de manipulation des bases de données. il se compose d'une part d'un Data Definition Language (abrégé DDL), un langage destiné à manipuler le modèle de données, et d'autre part d'un Data Management Language (abrégé DML), un langage destiné à manipuler les informations contenues dans la base de données. Le langage permet également de manipuler les listes de contrôle d'accès et autoriser ou interdire certaines données à certains utilisateurs - partie appelée Data Control Language (abrégé DCL).

PL/SQL est un langage de programmation procédural créé par Oracle Corporation en 1990. Les programmes écrits dans ce langage peuvent contenir des ordres de manipulation de bases de données en langage SQL, ils sont exécutés par le système de gestion de base de données Oracle Database. D'autres langages du même type sont PL/pgSQL et Transact-SQL.

XML est un langage informatique créé en 1995 par le consortium W3C. Il sert à permettre des échanges de données agrégées telles que par exemple les entités contenues dans les bases de données.

Le système de gestion de bases de données modifier

Un système de gestion de base de données est un ensemble de logiciels qui manipulent le contenu des bases de données. Il sert à effectuer les opérations ordinaires telles que rechercher, ajouter ou supprimer des enregistrements (Create, Read, Update, Delete abrégé CRUD), manipuler les indexes, créer ou copier des bases de données.

Les mécanismes du système de gestion de base de données visent à assurer la cohérence, la confidentialité et la pérennité du contenu des bases de données. Le logiciel refusera qu'un usager modifie ou supprime une information si il n'a pas été préalablement autorisé ; il refusera qu'un usager ajoute une information si celle-ci existe dans la base de données et fait l'objet d'une règle d'unicité; il refusera également de stocker une information qui n'est pas conforme aux règles de cohérence telles que les règles d'intégrité référentielle dans les bases de données relationnelles.

Le système de gestion de base de données adapte automatiquement les indexes lors de chaque changement effectué sur une base de données et chaque opération est inscrite dans un journal contenu dans la base de données, ce qui permet d'annuler ou de terminer l'opération même en cas de crash informatique et de garantir la cohérence du contenu de la base de données.

SQL est le langage informatique le plus souvent utilisé pour permettre à un logiciel tiers de coopérer avec un système de gestion de base de données. En 2009, IBM DB2, Oracle Database et Microsoft SQL Server sont les principaux systèmes de gestion de base de données sur le marché.

Utilisations modifier

Les bases de données sont utilisées dans de très nombreuses applications informatiques, en particulier en informatique de gestion, en informatique décisionnelle et en gestion des connaissances.

- Un moteur de recherche est un logiciel qui permet de retrouver des ressources (fichiers, documents, pages web) associées à des mots quelconques. La liste des mots et des ressources associées sont stockés dans une base de données.

- Une banque de données est une application informatique qui sert à collecter et permettre la publication d'un ensemble d'informations librement consultables et relatives à un domaine de connaissances. Par exemple des renseignements de bibliographie, de linguistique de justice, de chimie, d'architecture, de cinématographie, de biologie, d'astronomie, de géographie, de médecine ou de jeu. Les renseignements sont souvent stockées dans des bases de données et la banque de données équipée d'un moteur de recherche.

- Un système d'informations est une application informatique qui sert à collecter, classer, regrouper et modifier un ensemble d'informations relatifs à une activité. Les systèmes d'informations sont d'usage courant dans les entreprises et les institutions telles que les douanes, les hôpitaux, la marine, les transports ou l'armée.

- Un enterprise resource planning (ERP) est système d'informations qui sert à la collecte et la maintenance des informations concernant l'activité d'une entreprise (ventes, achats, salaires, ...)

- Un système d'information géographique est un système d'informations qui permet de collecter, manipuler des renseignements de cartographie (coordonnées de routes, de forêts, de plans d'eau) et réaliser des cartes géographiques.

- Un entrepôt de données est une base de données qui est utilisée pour collecter et stocker définitivement des informations historiques qui seront utilisées pour des statistiques et des analyses. Les informations sont souvent collectées à intervalle régulier depuis un système d'informations.

- L'informatique de gestion est un domaine d'activité et de connaissances orienté vers la manipulation de masse de grandes quantités d'informations (gestion de données), un secteur qui utilise des bases de données. les L4G sont des environnement de développement des applications de base de données souvent utilisés en informatique de gestion. Ils sont composés d'un système de gestion de base de données et d'un langage de programmation.

Quelques exemples modifier

Il existe de nombreuses applications informatique de collecte de renseignement administratifs tels que par exemple des dossiers médiaux, fiscaux, ou des permis de port d'arme; ces applications font usage des bases de données.

Dans une application informatique de billetterie informatisée, les billets de voyage ou de concert sont enregistrés dans une base de données.

Dans un logiciel de comptabilité ou de trésorerie, les écritures ainsi que le plan comptable sont enregistrés dans une base de données; le bilan est un rapport obtenu par synthèse automatique du contenu de la base de données. De même dans une application informatique de gestion de la production assistée par ordinateur (abr. GPAO), l'état des stocks, les disponibilité du personnel et les délais sont enregistrés dans une base de données, et servent de base pour un rapport de planification.

Dans un logiciel d'aide au diagnostic médical, un ensemble de pathologies et de diagnostics est enregistré dans une base de données. Un moteur de recherche extrait les diagnostics qui correspondent le mieux aux pathologies choisies par l'utilisateur.

Le Système d'information Schengen est une application de base de données utilisée par les services de police et des douanes de l'Espace Schengen, en Europe pour collecter et s'échanger des renseignements judiciaires (mandat d'arrêts, empreintes digitales, interdictions de séjour, ...)

ITIS est une application informatique qui contient un catalogue de taxinomie des espèces vivantes (végétaux, animaux, champignons, microorganismes,...).

La CIA, agence de renseignements aux États-Unis possède une des plus grandes banque de données au monde. Dont le nombre d'informations augmente au rythme de 100 par mois.

Le catalogue de la librairie en ligne amazon est une des plus grandes bases de données au monde avec plus de 250 millions d'ouvrages catalogués. La société Amazon.com est également propriétaire de la banque de données filmographique IMDb.

Dans les système d'information géographique les informations de cartographie sont enregistrées dans une base de données. Des informations de cartographie du ciel sont disponibles dans les catalogues d'étoiles.

Dans les logiciels de forums ou de messagerie électronique, les messages sont souvent enregistrés dans une base de données.

Les logiciels antivirus utilisent souvent une base de données dans laquelle sont enregistrées les empreintes laissées par les virus informatique.

La base de registre est une base de données qui contient les paramètres de configuration des systèmes d'exploitation Windows. Le Object Data Manager est une base de données similaire des systèmes d'exploitation AIX.

Dans un logiciel de gestion électronique de documents, des documents électroniques sont enregistrés dans une base de données. Dans un système de gestion de contenu ce sont des morceaux de page web qui sont enregistrés dans une base de données et dans un logiciel de e-commerce se sont les annonces, ainsi que les annonceurs.

Dans une plate-forme d'apprentissage en ligne, les exercices, les examens, les cursus, ainsi que l'annuaire des enseignants et des apprenants sont enregistrés dans une base de données.

Un progiciel de gestion intégrée tel que SAP ERP (de la société SAP AG) comporte un ensemble de logiciels qui utilisent tous la même base de données. Les différents logiciels de ce type de produit concernent des activités ordinaires des entreprises telles que la facturation, la comptabilité les salaires, le suivi des commandes et des stocks.

Notes et références modifier

- (en)« Client or Server Computing History - Gadgets and technologies »

- (en)« Distributed file systems overview »

- PPUR presses polytechniques, 2005 Impact des décisions informatiques: Introduction à l'informatique pour décideur non informaticien, (ISBN 9782880746100), page 19

- (en)« Carnegie Mellon University, Software Technology Roadmap »

- (en)« Netcraft March 2009 Web Server Survey »

- (en) Weijia Jia et Wanlei Zhou, Distributed network systems: from concepts to implementations,Springer - 2005, (ISBN 9780387238395), page 16

- (en) Michael Graves, The Complete Guide to Networking and Network, Cengage Learnin - 2003, (ISBN 9781401833398), chapitre 2

- (en) Business Intelligence Lowdown: Top 10 Largest Databases in the World : la base de données de YouTube contient plus de 100 millions de vidéos

- Définition de base de données

- (en) « DBMS Architecture - an open problem »

- (en) « Edgar Codd, Key Theorist of Databases died »

- (en)« Edgar Codd, database theorist, died »

- (en)« Edgar F. Codd - IBM archive »

- (en)« Entity-relationship logical design of database systems »

- (en)« Data base technology, IBM »

- (en)« Charles Bachman facts »

- (en) [PDF] « Entity relationship modeling »

- (en)« Objet-relational database system »

- (en)« Google books - Fundamentals of DBMS »

- (en)« Explore the difference between ISAM and relational databases »

- Modèle {{Lien web}} : paramètre «

url» manquant. « Technet, Microsoft SQL Server »

Voir aussi modifier

Articles connexes modifier

- Système de gestion de base de données

- Structured Query Language

- Dialog

- Langage d'interrogation de données

- Pick (système d'exploitation)

- Schéma conceptuel

- Table (base de données)

- Vue (base de données)

Liens externes modifier

- (fr) Cours de Base de Données et langage SQL

- (fr) Applications des Bases de Données en Sciences Humaines et Sociales

- (fr) www.pick.com02.net Introduction aux Bases de Données Multivalué

- (fr) Politique de gestion des droits d'accès à une base de données

Matériel informatique - intro modifier

Le matériel informatique (en anglais « hardware ») sont les pièces détachées des appareils informatiques. En font partie les pièces situées à l'intérieur du boîtier de l'ordinateur aussi bien qu'à l'extérieur (les périphériques).

Les pièces intérieures sont montées sur des circuits imprimés. Différentes pièces sont construites par différentes marques et connectées entre elles. Le respect des marques normes par les différentes pièces permettent le fonctionnement de l'ensemble.

Les pièces servent soit à recevoir des informations, à les envoyer, les échanger, les stocker ou les traiter. Toutes les opérations sont effectuées conformément aux instructions contenus dans les logiciels.

Base de données modifier

Le système de gestion de bases de données modifier

Un système de gestion de base de données est un ensemble de logiciels qui manipulent le contenu des bases de données. Il sert à effectuer les opérations ordinaires telles que rechercher, ajouter ou supprimer des enregistrements (Create, Read, Update, Delete abrégé CRUD), ainsi que manipuler les indexes, créer ou copier des bases de données.

Les mécanismes du système de gestion de base de données visent à assurer la cohérence, la confidentialité, et la pérénité du contenu des bases de données. Le logiciel refusera qu'un usager modifie ou supprime une information si il n'a pas été préalablement autorisé, il refusera également qu'un usager ajoute une information si celle-ci existe dans la base de données et fait l'objet d'une règle d'unicité (voir contrainte d'intégrité).

Le système de gestion de base de données adapte automatiquement les indexes lors de chaque changement effectué sur une base de données, et chaque opération est inscrite dans un journal contenu dans la base de données, ce qui permet d'annuler ou de terminer l'opération même en cas de crash informatique.

Ils sont souvent utilisés par d'autres logiciels, SQL est le langage informatique le plus souvent utilisé pour permettre à un logiciel tier de coopérer avec un système de gestion de base de données. IBM DB2, Oracle et Microsoft SQL Server sont des systèmes de gestion de base de données.

Application web modifier

Créer des applications web modifier

Les applications web sont souvent créées par des équipes composées à la fois de développeurs et de designers. Le développement nécessite la connaissance des différents langages utilisés dans les technologies du web: HTML pour la présentation des pages, CSS pour la charte graphique, Javascript, Java ou ActionScript pour les automatismes exécutés par le client, ainsi qu'un langage tels que par exemple Java, PHP, C# ou VBScript pour les automatismes exécutés par le serveur.

Les applications web sont fait d'un ensemble de composants logiciels et de pages "porteuses"; les composants sont regroupées dans des bibliothèques logicielles (voir servlets). Un logiciel serveur web prévu à cet effet (serveur d'applications web) exécute un composant donné lors de la réception de chaque requête. ASP.Net, Websphere, JBoss ou Apache Tomcat sont des logiciels serveurs d'application web.

Une application web est typiquement utilisée simultanément par plusieurs usagers; elle est équipée de mécanismes de contrôle d'accès logique, ceux-ci sont basés sur les mécanismes de contrôle d'accès propre au serveur d'application web et au système d'exploitation. Ils utilisent parfois des mécanismes existants tels que le Single Sign-On.

Pour les travaux de construction, les ingénieurs utilisent des environnement de développement intégré qui aident à la fois à la programmation informatique et la conception de site Web tels que Visual Studio ou Eclipse.

- développeur et designer différents langages: HTML, Javascript + (Java ou C# ou...)

- HTML

- Ajax

- pas d'installation client

- environnement serveur: ASP.Net , (norme J2EE: Websphere, JBoss)

- environnements: Visual Studio, Eclipse (logiciel)

Sondage, Titres d'articles avec des anglicismes modifier

Difficulté rencontrée modifier

La recommandation de base du choix du titre d'un article est d'utiliser le terme le plus courant qui définit précisément le sujet.

Dans des domaines comme l'informatique ou la finance, il n'est pas rare que le terme le plus courant est un anglicisme. Plusieurs articles du portail de l'informatique ont été l'objet de discussions controversées concernant le titre choisi, ou ont été l'objet d'un renommage lui aussi controversé. La cause de la controverse est à chaque fois le remplacement d'un anglicisme populaire en un terme français inconnu de certains rédacteurs.

l'exemple le plus récent se trouve ici.

Question modifier

Faut-il remplacer un anglicisme d'usage courant par un terme originaire du français moins usité ?

exemples: Shareware ou Partagiciel, Middleware ou Intergiciel, Phishing ou Hameçonnage, Framework ou Cadriciel.

Pour modifier

Contre modifier

Convention de nommage, informatique modifier

La règle générale est d'utiliser le nom le plus court qui définit précisément le sujet.

- produits informatique: Les logiciels, les normes, standards, les technologies, tout comme les entreprises, les institutions et les séminaires ont toutes un nom propre. Le mot le plus court qui définit précisement le sujet est le nom propre. les noms propres ne se traduisent pas. Si le nom du produit peut avoir un homonyme, alors ajouter une mention telle que (logiciel) ou (standard) dans le nom de l'article. voir Wikipédia:Conventions sur les titres#Cas particuliers paragraphe 5.

- sigles: Pour les sigles, si il y a risque d'ambiguïté, alors l'article doit être nommé en utilisant le nom complet et en créant une redirection ou une page d'homonymie sur le sigle. exemple: HTTP -> HyperText Transfer Protocol. Cette convention ne s’applique pas aux rétro-acronymes (exemple : PowerPC), ni aux acronymes récursifs (exemple : GNU). voir Wikipédia:Conventions sur les titres

- notions: Le nom donné à un article doit correspondre au mot de jargon le plus couramment utilisé pour désigner le sujet dans l'ensemble de la francophonie. Il n'existe aucune règle dans Wikipédia qui favorise ou proscrit l'utilisation des anglicismes; en informatique il n'est pas rare que le mot le plus courant soit un anglicisme. À éviter: les régionalismes (québécismes ou francismes).

Le nom doit être indiqué dans le résumé introductif, ainsi que les synonymes courants. les mots étrangers tels que les anglicismes sont à écrire en italique. voir Wikipédia:Conventions typographiques#Mots étrangers

Les sigles s'écrivent tout en majuscules, et sans les points d'abréviation. voir Wikipédia:Conventions typographiques#Sigles.

Wikipédia:Critères d'admissibilité des articles#Logiciels

Terminologie informatique modifier

La terminologie est l'ensemble des termes, rigoureusement définis, qui sont spécifiques de l'informatique. L'étude de la terminologie a pour objet l'étude théorique des dénominations des objets ou des concepts utilisés en informatique, le fonctionnement dans la langue des unités terminologiques, ainsi que les problèmes de traduction, de classement et de documentation qui se posent à leur sujet[1].

Depuis ses débuts en 1950, le domaine de l'informatique est à l'origine de nombreux néologismes, souvent empruntés de l'anglais, pour lesquels il existe souvent une traduction en français. Les néologismes et les abréviations de l'informatique désignent des concepts, des applications pratiques, des normes industrielles, des techniques ou des produits d'informatique tant logiciels que matériels. La terminologie informatique a notamment pour objet la traduction de ces termes, et s'intéresse à l'usage dans la langue d'origine ou dans la langue locale.

Dans certains pays francophones (France, Canada,...), les gouvernements ont mis en place des organismes publics pour formuler des recommandations au grand public et aux professionnels sur la terminologie en général. Dans le domaine informatique, ces organismes proposent des traductions françaises des néologismes provenant de l'anglais. Ces traductions sont disponibles dans des dictionnaires terminologiques[2]. Dans ces pays, les néologismes en anglais restent néanmoins souvent d'usage courant dans le jargon des professionnels.

Origine des termes modifier

Depuis ses débuts dans les années 1950, le secteur d'activité scientifique et industriel de l'informatique est à l'origine de nombreux néologismes, souvent en anglais. Les néologismes proviennent des instituts de recherche, des entreprises et des organismes du secteur d'activité.

L'anglais et l'informatique modifier

L'informatique est un important secteur d'activité scientifique et industriel aux États-Unis, en Europe et au Japon. Les produits et services de cette activité s'échangent dans le monde entier. Les produits immatériels tels que les connaissances, les normes, les logiciels ou les langages de programmation circulent très rapidement par l'intermédiaire des réseaux informatiques et de la presse spécialisée, et sont suivis par les groupes de veille technologique des entreprises et des institutions. Les matériels informatiques peuvent être conçus sur un continent et construits sur un autre.

L'anglais international est la langue véhiculaire de tout le secteur d'activité. C'est la langue des publications scientifiques ainsi que de nombreux ouvrages techniques. La grande majorité des langages de programmation utilisent le vocabulaire anglais comme base. De nombreux nouveaux termes apparaissent aux États-Unis. Les termes peuvent provenir des instituts de recherche, des entreprises, ou des organismes de normalisation du secteur. de nombreux néologismes sont des abréviations ou des mots-valise basés sur des mots en anglais.

Traduction en français modifier

Dans certains pays francophones, tels que la France et le Québec, des organismes publics de néologie proposent des traduction en français des néologismes.

Au Canada, c'est l'Office québécois de la langue française qui en est chargé. La terminologie en langue française dans le domaine de l'informatique et d'internet doit beaucoup au français américain. Par exemple, « courriel » est un mot d'origine québecoise. Les Québecois doivent en effet gérer le bilinguisme des langues officielles.

En France, c'est la Commission spécialisée de terminologie et de néologie de l'informatique et des composants électroniques au ministère de l'Économie, de l'Industrie et de l'Emploi qui est chargée de proposer les termes nouveaux en informatique, sous le contrôle de la Commission générale de terminologie et de néologie. Il y a une coordination avec les commissions homologues des autres pays francophones.

La traduction d'un terme en anglais donne lieu à une nouvelle expression en français. Quelquefois, le terme en anglais est conservé si la dénomination est compatible avec la langue française.

Sigles modifier

De nombreuses sigles font partie de la terminologie informatique. Ils désignent des concepts, des applications pratiques, des normes industrielles, des techniques ou des produits d'informatique tant logiciels que matériels. Ceux-ci sont créés par les instituts de recherche, les organismes de normalisation ou les entreprises dont le nom est lui aussi un sigle.

Ci-dessous une liste (incomplète) de sigles utilisées en informatique, triés par thèmes.

Sociétés et organismes modifier

- AOL : America On-line.

- AT&T : American Telephone & Telegraph.

- AFNIC : Association française pour le nommage Internet en coopération.

- ANSI : American National Standards Institute.

- AMD : Advanced Micro Devices.

- BSA : Business Software Alliance.

- CCIE : Cisco Career Certifications.

- CDC : Cult of the Dead Cow.

- CPAN : Comprehensive Perl archive network.

- DARPA : Defense Advanced Research Projects Agency.

- DIN : Deutsches Institut für Normung.

Normes modifier

- Matériel : ACPI,AGP,AT,ATA,ATAPI,ATX, CGA, DIMM, DIP

- Télécommunication : ADPCM, DSL, ADSL

- Connectique : BNC

- Format de données numérique : ASCII, APNG,AVI, BCD, BDF, BMP, BOM,AIML,ASX, CRC, CR, CSS, CSV, HTML et DHTML

- Interface de programmation : CGI, POSIX, DOM

- Protocole réseau: ARP,ATM, BOOTP, CHAP, CIFS, CTCP DAP et LDAP, DDS, DHCP, DNS

Produits modifier

- Langages de programmation: ABAP, APL, BASIC, COBOL

- Bibliothèques logicielles: ADO, ADSI, AJAX, ALSA, AWT, ASL, ASP, CLR

- Techniques: COM, DCOM, CORBA, CMOS, CRT, CISC, DDE, DDR, DivX, DMA

- Système de fichiers: AFS

- Programmes: BIND, CDE,CICS, CVS, CAS, DB2

- Micrologiciel: BIOS

- Système d'exploitation: BSD, CP/M

Notions modifier

- Unités de mesure: BPS, DPI

- Sécurité informatique : ACL, ACE, CA, CAPTCHA, DAC

- Ingénierie, programmation: API, BD, DB ou BDD, CRUD, DLL, DSDM

- Activités : AI ou IA, B2B, B2C, BI ou DSS

- Emplois : DBA, DSI

- Applications, fonctionnalités: AGL ou CASE, BBS, Blog, CAD ou CAO, CAE ou IAO, CAM ou FAO, CMS, CRM, CLI, BSOD, DBMS ou SGBD, DDOS, DRM

- Matériel : CD, ROM, CD-ROM, CPU, BER, DAT, DCE ou modem, DLT, RAM, DRAM, DSP

- Algorithmes et structures de données : BFS, DAG

- Droit : CLUF ou EULA, DADVSI

sigles utilisés en messagerie modifier

Les sigles suivants sont utilisés lors des communications par messagerie instantanée (anglais chat = pipelette) ou courrier électronique pour résumer des expressions courantes.

AFAIK, AFK, AMHA ou IMHO, ASAP, ASV, BBL, BRB, BTW, MDR ou LOL

Jargon modifier

Ci-dessous une liste de termes du jargon informatique, le terme en anglais est indiqué en italique. Les termes en anglais comme en français sont utilisé indifféremment par les professionnels du secteur.

- Applet ou applette - diminutif de application - morceau d'application.

- backup - sauvegarde. Copie de réserve.

- Bande passante - bandwidth - capacité de transport d'une ligne ou d'un réseau.

- batch - ensemble de commandes informatiques exécutées dans l'ordre sans intervention humaine.

- bit - mot-valise de l'anglais binary digit. La plus petite information manipulable par informatique. unité de mesure.

- boot - amorçage: démarrage du logiciel à la mise en route de l'ordinateur. voir aussi reboot.

- Bug - francisé en bogue - défaut de construction d'un logiciel.

- Cracker Informaticien qui effectue des transformations de logiciels en vue de casser leurs mécanismes de sécurité. voir aussi Hacker.

- Client - client. ordinateur qui demande des services à un serveur.

- Configuration - configuration - caractéristiques techniques.

- Customisation - Adpatation à l'usager.

- driver - pilote. logiciel qui commande une pièce de matériel.

- dump - cliché. Copie du contenu d'une mémoire à un instant donné.

- En ligne - online et hors-ligne - offline. disponible ou indisponible au bout d'un câble réseau.

- End-of-file - fin de fichier, abrégé EOF

- firmware - microprogramme. programme informatique incorporé dans une pièce de matériel informatique (exemple: disque dur, imprimante) et exécuté par ce matériel.

- freeware - gratuiciel. Logiciel mis gratuitement à la disposition du public.

- Geek informaticien bricoleur, assidu et passionné, qui possède souvent de grandes connaissances.

- groupware. Logiciel qui permet à un groupe de personnes de collaborer dans une activité sans être nécessairement réunis.

- Hacker - bricoleur. Informaticien autonome et bricoleur.

- Implémentation - de l'anglais implementation. Mise en place d'un processus métier (mise en oeuvre) ou mise en place d'un logiciel dans un système d'informations (implantation).

- Infrastructure - infrastructure. ensemble de moyens informatique d'une organisation.

- Interface - interface. dispositif de communication physique et/ou logique.

- Log - journal et logging - journalisation. inscriptions automatiques dans un fichier.

- Matériel informatique - hardware. pièces détachées d'appareils informatique.

- Middleware - logiciel médiateur. Logiciel qui assure des échanges d'informations entre différentes applications informatiques.

- Migration - migration - passage d'un système informatique d'un état A à un état B.

- Mise à niveau - upgrade. passage à une version plus récente.

- Mock-up - maquette. Prototype d'un logiciel.

- Multitâche - multitasking - fait d'effectuer plusieurs tâches en même temps.

- Métalangage - metalanguage. langage de description de langage.

- Not Invented Here - pas inventé par nous. phénomène de l'industrie du logiciel.

- Open source. Se dit d'un logiciel dont l'auteur autorise la réutilisation du code source pour en faire des oeuvres dérivées.

- orienté objet. Se dit les langages de programmation avec lesquels les programmes sont construits par la définition d'interactions entre des briques logicielles (les objets) qui représentent des entités du monde réel.

- Pixel - mot-valise de l'anglais picture element. Élément d'une image numérique.

- Plantage - crash. arrêt accidentel d'un logiciel. voir aussi bug.

- Power-On Self-Test abrégé POST. autocontrôles au démarrage du matériel.

- Protocole. ensemble de règles normalisées de communication qui permettent des échanges d'informations entre ordinateurs.

- polling - scrutation. examen périodique de l'état d'un dispositif informatique dans le but de déceler des changements.

- Quick-and-dirty. vite fait, mal fait. Se dit d'un procédé peu harmonieux mais rapide à mettre en oeuvre.

- reset. retour à zéro.

- reboot. redémarrage du logiciel. exécuter à nouveau le programme amorçe sur un ordinateur déja mis en marche.

- requête. request. demande d'exécuter des opérations transmise d'un ordinateur à un autre.

- reverse engineering - ingénierie inverse. Examen des instructions d'un logiciel existant dans le but d'en retrouver le fonctionnement.

- runtime - moteur d'exécution. Programme qui sert à exécuter d'autres programmes.

- scrolling - défilement. déplacement horizontal ou vertical du contenu d'une fenêtre.

- Serveur - server. ordinateur qui rends des services à d'autres ordinateurs.

- Session - session - laps de temps pendant lequel une personne manipule un ordinateur et informations y relatives.

- Shareware - partagiciel ou logiciel contributif. logiciel mis à disposition du public, moyennant une contribution en cas d'utilisation prolongée.

- Spool - acronyme de Simultaneous peripheral operation on-line. file d'attente.

Exemples de traductions en français modifier

On trouve les cas suivants :

- Création d'un néologisme de type mot-valise

- Exemples :

- Informatique, traduction de computer science ou information technology, formé à partir des mots information et automatique,

- Courriel, traduction de e-mail[3], formé à partir des mots courrier et électronique,

- Bureautique, contraction de bureau et automatique.

- Progiciel, formé à partir des mots produit et logiciel,

- Pixel, adopté de l'anglais picture element.

- Création d'un néologisme par francisation d'un terme étranger

- Traduction en français d'une expression étrangère, le plus souvent en anglais

- Exemple :

- Calcul haute performance, traduction de high performance computing,

- Entrepôt de données, traduction de datawarehouse,

- Pare-feu, traduction de firewall,

- Grappe, traduction de cluster,

- Utilisation d'un néologisme évocateur.

- Exemple :

- Filoutage ou hameçonnage (au Québec) pour phishing.

- Pourriel par contraction de pourri, courrier et électronique pour remplacer l'acronyme spam dont l'origine n'a aucun rapport avec le sujet[5].

- Création d'un mot avec préfixe suivi d'un acronyme

- Exemple :

- Éco-TIC traduction de Green IT.

- Utilisation d'un faux-ami pour désigner un concept devenu plus courant.

- Utilisation d'une expression traduisant un acronyme en anglais qui désigne un concept résumé par une locution. L'acronyme peut rester utilisé dans différentes langues.

- Exemple :

- Mémoire vive, traduction de RAM pour random access memory[6].

- Parfois une vague nouveauté aux contours imprécis amène l'apparition d'un terme ronflant (buzzword), utilisé plus souvent pour intimider l'interlocuteur que pour informer.

Usage des termes informatiques modifier

Les termes informatiques très spécialisés ne se diffusent que rarement au grand public et restent confinés aux milieux professionnels. Dans ce cas, des termes en anglais restent utilisés (exemple : framework). Les logiciels font le plus souvent apparaître aux utilisateurs des terminologies métier dans la langue locale.

Une terminologie propre à l'informatique peut néanmoins apparaître dans plusieurs cas :

- Presse et sites internet spécialisés,

- Applications qui portent sur des prestations informatiques (achats, marchés publics sur des matériels et logiciels informatiques),

- Documents divers dans les administrations et les entreprises,

- Vocabulaire de l'internet (blog, RSS,...) et du courrier électronique (usage courant du mot mail en France).

Le travail des terminologues consiste aussi à suivre l'usage qui est fait en pratique des termes proposés par les commissions de terminologie, ce qui implique de s'intéresser à la pondération des critères principe de moindre surprise et convention de nommage dans la conception des applications informatiques où apparaissent des termes informatiques. Dans certains cas, il peut être nécessaire d'appliquer des dispositions réglementaires. Pour le cas où le choix d'un terme par une commission de terminologie n'est pas judicieux (expression trop longue,...), les dictionnaires terminologiques offrent généralement la possibilité d'en discuter, par l'intermédiaire de boîtes à idées[7].

Les expressions francophones, même recommandées officiellement, ne correspondent pas toujours à l'usage le plus fréquent constaté dans les milieux professionnels. L'usage de termes en anglais peut néanmoins poser des problèmes de compréhension et de communication entre les spécialistes de l'informatique eux-mêmes.

Recommandations sur l'usage de la terminologie dans les pays francophones modifier

Les recommandations publiques sur l'usage d'une terminologie officielle concernent particulièrement le domaine de l'informatique, en raison des nombreux termes en anglais qui apparaissent.

En France modifier

En France, le décret du 3 juillet 1996 relatif à l'enrichissement de la langue française, adopté en application de la loi Toubon, met en place un dispositif public pour entériner le choix des termes à employer ou des néologismes, dans tous les domaines dont en particulier l'informatique. Ce dispositif est coordonné par la Commission générale de terminologie et de néologie. Les organismes de terminologie des pays francophones sont consultés[8].

Une fois publiés au Journal officiel de la République française, l'usage des termes officiels est rendu obligatoire dans les administrations françaises et dans les services publics, selon les articles 11 et 12 du décret :[9]

- « Art. 11. - Les termes et expressions publiés au Journal officiel sont obligatoirement utilisés à la place des termes et expressions équivalents en langues étrangères :

- 1) Dans les décrets, arrêtés, circulaires, instructions et directives des ministres, dans les correspondances et documents, de quelque nature qu'ils soient, qui émanent des services et des établissements publics de l'Etat ;

- 2) Dans les cas prévus aux articles 5 et 14 de la loi du 4 août 1994 susvisée relative à l'emploi de la langue française. La commission générale observe l'usage prévu au présent article des termes et expressions publiés.

- Art. 12. - Les listes de termes et expressions approuvés en vertu des dispositions réglementaires relatives à l'enrichissement de la langue française précédemment en vigueur sont assimilées aux listes publiées en vertu du présent décret. Elles peuvent être modifiées selon la procédure prévue aux articles 7 à 10 du présent décret.

Ce décret concerne également les personnes morales investies d'une mission de service public.

La terminologie informatique est étudiée par la Commission Spécialisée de Terminologie et de Néologie de l'Informatique et des Composants Electroniques.

L'usage d'une terminologie (en particulier informatique) en français devrait pouvoir s'appliquer dans les marchés publics en France.

Au Canada modifier

Il existe également un contrôle public au Canada, sous la reponsabilité de l'Office québécois de la langue française. »

Gestion des terminologies modifier

Gestion des langues modifier

Le passage d'une langue à l'autre dans la création et l'usage des termes nécessite de pouvoir gérer le plurilinguisme avec des fonctions avancées de sémantique. Le web sémantique s'avère une technique prometteuse dans ce domaine. Les dictionnaires terminologiques devraient pouvoir disposer de fonctions de gestion des données de référence (master data, avec utilisation de métadonnées) qui puissent s'interfacer avec les données de référence des applications qui ont le plus besoin de vérifier les terminologies.

Autres aspects de la gestion des terminologies modifier

Notes modifier

- « Terminologie, dictionnaire Larousse »

- FranceTerme en France, Grand dictionnaire terminologique au Québec

- Journal officiel du 20/06/2003 selon FranceTerme

- Arrêté du 30 novembre 1983 et Journal officiel du 22/09/2000 selon FranceTerme

- à l'origine SPAM désigne une marque de viande en boîte, et fut utilisée dans une émission TV pour brouiller des conversations.

- Journal officiel du 22/09/2000

- C'est le cas de FranceTerme

- Grandes lignes du dispositif public d'enrichissement de la langue française et travaux

- Décret relatif à l'enrichissement de la langue française

Voir aussi modifier

- Terminologie

- Banque de terminologie

- Ensemble des règles d'usage de l'information

- Commission générale de terminologie et de néologie

- Association des informaticiens de langue française

- Buzzword (terme ronflant)

Articles connexes modifier

- FranceTerme, dictionnaire terminologique général, contenant des termes informatiques, proposé par le ministère de la culture en France ;

- Grand dictionnaire terminologique, dictionnaire terminologique général, contenant des termes informatiques, proposé par l'Office québécois de la langue française au Canada ;

- Jargon informatique ;

- Abréviations en informatique.

Lien externe modifier

AmigaOS, Caractéristiques modifier

Les principaux programmes de AmigaOS sont exec, intuition, dos, Workbench, CLI et ARexx. Les parties vitales du système d'exploitation que sont exec, intuition et Workbench sont enregistrés dans une mémoire morte, le Kickstart.

exec est l'ordonnanceur multitâche préemptif de AmigaOS, intuition est l'interface utilisateur graphique. Fast File System est le système de fichiers natif. AmigaOS peut aussi lire et écrire des mémoire de masse en FAT ou HFS ainsi que des CD-ROM. Le programme qui manipule les systèmes de fichier (AmigaDOS ou dos) est basé sur une adaptation de TripOS, un système d'exploitation adapté aux processeurs 680x0 en 1981.

Workbench, l'environnement de bureau de AmigaOS, fait une métaphore d'un atelier (workbench = atelier). Le nom Workbench désigne l'environnement de bureau ainsi que les logiciels utilitaires fournis avec AmigaOS. Parmi eux il y a l'interpréteur de commande CLI et le langage de script ARexx, une adaptation du langage REXX de IBM. AmigaOS ne contient aucun programme pour la connexion aux réseaux informatiques et celle-ci se fait à l'aide de logiciels tiers du commerce.

AmigaOS est composé d'un ensemble de bibliothèques logicielles et de programmes similaires à ceux des logiciels applicatifs pour ce système d'exploitation. Il a une architecture exo-noyau avec un ordonnanceur réduit au strict nécessaire, à la manière d'un micro-noyau, le système d'exploitation et les logiciels applicatifs ne sont pas isolés les uns des autres et se partagent la mémoire disponible. Sa construction lui donne les caractéristiques d'un système d'exploitation temps réel et permet aux logiciels applicatifs de mettre en oeuvre des fonctionalités qui incombent au système d'exploitation tel que la connexion au réseaux ou la mémoire virtuelle.

AmigaOS contient en outre les pilotes nécessaires pour pouvoir exploiter le matériel des Amiga, tels que les puces pour le graphique, le son et les disques durs IDE ou SCSI, des puces incorporées à la carte mère des ordinateurs Amiga.

- support hardware

Appareil informatique modifier

Un appareil informatique est un automate composé de circuits électroniques dans lesquels circulent des signaux électriques. Ces signaux représentent des nombres (voir électronique numérique) sur lesquels l'appareil effectue automatiquement des opérations conformément à des instructions pré-enregistrées.

Les nombres sont aussi utilisés pour représenter des caractères d'imprimerie, des couleurs ou d'autres informations. Un appareil informatique manipule ainsi non seulement des nombres, mais tout type d'information qu'il est possible de récupérer par un circuit électronique et transformer en suite de nombres: textes, images, sons ou vidéo.

Un appareil informatique permet en outre de stocker et d'échanger des informations.

L'ordinateur, la console de jeu, le guichet automatique bancaire, ainsi que les appareils d'avionique, le GPS ou le téléphone mobile sont des appareils informatique.

Les appareils modifier

Un ordinateur désigne de facon générale une machine modulable et banalisée destinée au traitement d'informations.

Un système embarqué désigne de façon générale un appareil informatique dédié à une tâche bien précise.

systèmes embarqués modifier

La console de jeu est un appareil qui effectue des traitements, notamment d´infographie et de simulation dans un but ludique. Le guichet automatique bancaire est souvent réalisé à l'aide d'un ordinateur caché dans une boîte. La calculatrice est le plus ancien appareil informatique.

Le récepteur satellite est un appareil qui traite des signaux numériques reçus par onde radio avant de les envoyer à un téléviseur. le décodage des signaux utilise des algorithmes de traitement numérique du signal. le récepteur GPS capte des signaux émis par des satellites, et utilise des informations de cartographie pour générer l´image numérique d'une carte géographique.

Les appareils d´avionique tels que le pilote automatique ou la centrale inertielle effectuent des calculs de géométrie et de physique sur la base de nombres obtenus à l'aide de capteurs. Ceci en vue d'assurer la navigation et la sécurité des avions, des bateaux et des véhicules spatiaux. Les avions militaires sont en outre équipés de systèmes d'armes, des appareils informatiques destinés à assister les missions.

Le téléphone mobile, l´appareil photo et la caméra vidéo sont des appareils autrefois électromécaniques ou électronique analogique, qui utilisent maintenant des techniques des appareils informatique[1]. De même les circuits électroniques des automobiles, des lave-vaisselle et des chaînes hi-fi utilisent maintenant des techniques issues de l'informatique.

les robots sont des appareils électroniques, mécaniques et informatiques (mécatroniques) qui effectuent des manipulations de manière autonome. L'autonomie est assurée par un appareil informatique placé à l'intérieur ou à l'extérieur du robot. Un bot informatique est un automate logiciel qui, placé dans un ordinateur, le fait exécuter des opérations de manière autonome.

Un Network attached storage (abr: NAS, traduction: stockage attaché au réseau) est un appareil destiné à stocker des informations, et les mettre à disposition via un réseau informatique. Les routeurs et les pare-feu (anglais firewall) sont des appareils qui examinent, trient et filtrent les informations qui transitent par un réseau informatique.

Ordinateurs modifier

un serveur est un ordinateur utilisé pour répondre à des demandes envoyées par un réseau informatique. Il effectue typiquement des opérations de stockage, de distribution et de tri d'informations.

l'anglicisme mainframe désigne un serveur de grande puissance, utilisé comme ordinateur central d'un grand réseau informatique. Un superordinateur est un ordinateur de très haute performance, souvent de grande dimension, il est utilisé pour des opérations qui nécessitent de nombreux calculs tels que les prévisions météo ou la simulation.

un ordinateur personnel aussi appelé micro-ordinateur est un ordinateur de petite taille destiné à un usage personnel. Une station de travail est un ordinateur personnel de grande puissance, souvent utilisé de facon alternée par plusieurs personnes. Un ordinateur portable est un ordinateur personnel de petite taille, prévu pour être transporté dans une valise. Un assistant personnel est ordinateur de poche, typiquement utilisé comme calculatrice, agenda ou bloc-note.

l'anglicisme appliance (traduction: appareil), désigne un ordinateur vendu clé en main, et destiné à un usage précis, tel que par exemple un serveur web, un pare-feu.

Histoire modifier

Numérique modifier

Dans les circuits électroniques numérique, un signal ne peut avoir que deux états: haut (tension proche de 5 Volt), ou bas (tension proche de zéro ou polarité inversée), cette simplification maximale rends les circuits plus fiables, plus résistants aux parasites et plus simples à construire, et permet la réalisation de circuits très complexes.

Chaque signal haut signifie "1" et chaque signal bas signifie "0", les deux valeurs possibles d'un bit[2] - un chiffre en système de numération binaire. Des groupes de 8 bits "octets" ou 16 ou 32, voire plus, sont combinés pour former des nombres selon les règles du système binaire. Puis les suites de nombres sont utilisés pour représenter des caractères d'imprimerie, des images ou des sons.

La correspondance entre un nombre et un caractère fait l'objet de normes internationales telles que ASCII ou Unicode. La norme ASCII définit la correpondance entre un nombre de 8 bits et un caractère de alphabet latin, la norme définit plus de 120 caractères. La norme Unicode définit la correspondance entre un nombre de 16 ou 32 bits, et un chiffre ou une lettre dans de nombreux alphabets tel que le latin, le chinois, l'arabe, le cyrillique, le phonétique, le braille ou autre, la norme définit plus de 120000 caractères. La norme ASCII a été créée en 1961 et Unicode en 1991.

Dans un appareil informatique, une image matricielle est enregistrée sous la forme d'une suite de nombres qui représentent les couleurs de l'image. L'image est découpée en une mosaïque de rectangles colorés, les pixels[3], et chaque groupe de 3 ou 4 nombres représente les quantités des teintes de base qui combinées donnent la couleur d'un pixel. Les teintes sont rouge-vert-bleu ou cyan-magenta-jaune-noir. Une image matricielle peut être composée de plusieurs millions de pixels, chaque nombre est un groupe de 3 à 8 bits.

Un son est enregistré sous la forme d'une suite de chiffres qui représentent les différentes étapes de la variation d'un signal électrique analogique. Un son est un signal acoustique analogique formé par des mouvements d'un matériau (l'air, l'eau, le sol). Celui-ci est transformé par un microphone en un signal électrique similaire. La tension du signal est mesurée à intervales réguliers, plusieurs milliers de fois par seconde, et chaque mesure est transformée en un nombre de 8 à 16 bits. La fréquence des mesures varie de 8000 à plus de 40000 par seconde.

Construction modifier

l'appareil informatique effectue des opérations sur des informations numérisées. les opérations à effectuer ainsi que les informations à manipuler et les résultats des opérations sont enregistrées dans les mémoires de l'appareil. Un processeur est un composant électronique qui effectue des opérations conformément à des instructions.

l'appareil est équipés de divers dispositifs destinés à récupérer les informations à traiter. Ces informations sont obtenues par des capteurs sous forme de signaux électriques analogiques, puis transformés signaux numériques, manipulés comme des nombres. Les manipulations effectuées par l'usager sont récupérées à l'aide de capteur de mouvements.

Un convertisseur analogique-numérique est un dispositif électronique qui transforme un signal analogique en signal numérique. inversément un convertisseur numérique-analogique transforme un signal numérique en signal analogique.

Les informations recues, les résultats des traitements, ainsi que les instructions de traitements sont enregistrées dans les mémoires de l'appareil. L'appareil est typiquement équipé de plusieurs mémoires de technologies différentes, dont la capacité de stockage, le coût, la vitesse d'enregistrement et de lecture diffèrent.

Les mémoires peuvent être des dispositifs électroniques à condensateur ou à circuit à bascule, ou alors des dispositifs électromécanique d'enregistrement sur une surface sensible aux champs magnétiques ou à la lumière.

- traitement

- sortie

- transmission

QNX modifier

| QNX | |

| éditeur | Quantum Systems Software |

|---|---|

| année | 1982 |

| architecture | micro-noyau |

| matériel | compatible PC |

| caractéristiques | multitâche, multi-utilisateur, et temps-réel |

| utilisation | systèmes embarqués, industrie |

| famille | type Unix |

QNX Software Systems Limited est la société d´informatique basée à Ottawa, Canada qui développe le logiciel QNX (prononcer Q-nix).

QNX est un système d'exploitation temps-réel à micro-noyau conforme à la norme POSIX pour les systèmes embarqués basés sur des ordinateurs compatible PC.Il est utilisé dans des systèmes critiques tels que des appareils médicaux, des ordinateurs de bord pour voiture ou avion, des routeurs, des robots et des systèmes d'arme[4].

Histoire modifier

Au début des années 1980, les ingénieurs Gordon Bell et Dan Dodge de l'université de Waterloo, au Canada se lancent dans la création d'un système d'exploitation pour les processeurs Intel 8088 des premiers compatible PC. Ils appellent alors leur produit Qunix (pour Quick Unix) et fondent la société Quantum Software Limited.

La version 1.0 de ce système d'exploitation s'est fait connaître par la QNX Conference, une exposition qui a lieu chaque année à Ottawa, Canada depuis 1985. Volontairement compact, il fonctionnait sur un ordinateur équipé de 64 Ko de mémoire et d'une disquette de 180 Ko.

En 1988 le Institute of Electrical and Electronics Engineers publie la norme POSIX. QNX est adapté pour se conformer à cette norme, ce qui garantis sa compatibilité avec la famille Unix.

le jour de la sortie de la version 4 de QNX, la société, initialement fondée par deux ingénieurs, compte alors plus de 150 employés. Le nom de la société a été changé en QNX System Software pour se rapprocher de son produit phare, et éliminer tout risque de confusion avec d'autres sociétés au nom similaire.

Les produits modifier

Le produit phare de la société est le système d'exploitation temps-réel QNX Neutrino. La société vend également un environnement de développement intégré pour QNX Neutrino. Cet environnement de développement fonctionne sur les systèmes d'exploitation Windows ou Linux.

QNX Neutrino modifier

QNX Neutrino est un système d'exploitation multiprocesseurs à micro-noyau, le noyau du système d'exploitation contient le strict nécessaire pour exécuter des programmes, et tout le reste est réalisé par des programmes de construction identique à des logiciels applicatifs.

Dans QNX Neutrino le système de fichier, les pilotes, la pile de protocoles, ainsi que l'environnement graphique (Photon microGUI ou X Window System) fonctionnent comme des logiciels applicatifs, chacun de ces programmes peut être exclu du système d'exploitation s'il n'est pas utilisé[5].

QNX Neutrino fonctionne aussi bien sur les petits appareils embarqués tels que les set-top box, que sur les grands appareils tels que les grappes de serveurs. Il peut être utilisé dans tout réseau qui utilise les protocoles Internet (TCP/IP, FTP, HTTP, SSH, Telnet,...).

L'ordonnanceur permet la surveillance des processus à la manière d'un chien de garde (anglais watchdog) et le redémarrage automatique des processus à la suite d'un crash. Le mode protégé évite que le crash d'un programme perturbe l'exécution des autres programmes.

Photon GUI modifier

Photon microGUI est l'environnement graphique de QNX Neutrino.

Liens externes modifier

Notes et références modifier

- voir aussi (en)About Symbian OS système d'exploitation pour téléphone portables

- mot-valise de l'anglais binary digit: chiffre binaire

- mot-valise de l'anglais picture element: élément d'image

- « About QNX Software Systems »

- « QNX System architecture »

Microsoft Affaires judiciaires modifier

Le Sherman Antitrust Act est une loi des États-Unis qui poursuit les comportements anticoncurrentiels.

Dans un décret datant de 1995, le département de la justice des États-Unis interdit à Microsoft de conclure des contrats avec les fabricants de matériel informatique (Dell, Compaq, Fujitsu) pour inclure le système d'exploitation Windows dans leur matériel. Il interdit également à Microsoft de conclure des contrats pour la vente liée de ses produits avec tout autre produit logiciel. voir Licence d'exploitation OEM. Des pratiques que le département de la justice juge contraire au Sherman Antitrust Act.

Deux ans plus tard le département de la justice des États-Unis intente un procès contre Microsoft pour violation du décret de 1995, en particulier la vente liée de leur navigateur web Internet Explorer dans leur système d'exploitation Windows 95, vente liée qui impose aux fabricants de matériel informatique de vendre Internet Explorer conjointement avec Windows 95. Microsoft fait recours contre cette décision et la cour d'appel des États-Unis déclare que ceci ne s'applique pas à Windows 98 parce que Internet Explorer est un composant de ce système d'exploitation. Microsoft obtient l'annulation du procès sur l'argument que la justice n'est pas équipée pour juger du bien fondé du design des produits de haute technologie (sic).

Entre 1999 et 2000 une enquête est ouverte concernant la position de Microsoft. L'enquête, menée par les juge Thomas Jackson et Richard Posner (ce dernier est spécialiste du droit à la concurrence) amène à la conclusion que la position de monopole de Microsoft sur le marché du compatible PC est bien protégée par l'effet de réseau d'une abondance de logiciels applicatifs construits pour Windows. l'enquête conclut également que Microsoft utilise sa position de monopole pour exclure des rivaux, nuire à ses concurrents et détruire l'innovation. Les juges prononcent la scission de Microsoft en deux sociétés: une qui développe des systèmes d'exploitation et l'autre qui développe des logiciels applicatifs.

Après recours de la part de Microsoft auprès de la cour d'appel, le jugement est revisé. La scission de la société est annulée et Microsoft est autorisé à pratiquer la vente liée. La société est par contre dans l'obligation de publier les spécification de ses technologies, en particulier les interfaces de programmation et les protocoles réseau; Ceci afin de préserver l'interopérabilité et la concurrence. Les constructeurs sont également autorisés à proposer en vente liée des produits concurrents.[1].

En 2007 Microsoft est condamné par la Commission européenne à une amende de près de 500 millions d'Euros pour violation de l'article 82 du traité CE et l'article 54 de l'accord EEE (des textes relatifs au droit de la concurrence et l'abus de position dominante).

En particulier la Commission Européenne condamne Microsoft pour avoir refusé de rendre public les spécification de sa technologie Active Directory, comme cela avait été demandé par son concurrent Sun Microsystems. Selon la Commission Européenne cet refus risque d'éliminer toute concurrence sur le marché des systèmes d'exploitation pour serveur, ceci à cause de la position dominante de Microsoft sur le marché des ordinateurs personnels. En outre ce refus nuit à l'interopérabilité des systèmes d'exploitation de Microsoft, selon la Commission Européenne.

Microsoft a également été condamné pour avoir vendu en vente liée son lecteur multimédia Windows Media Player avec son système d'exploitation Windows XP. Vu la position dominante de Microsoft sur le marché des ordinateurs personnels cette vente liée incite les créateurs de site web d'utiliser cette technologie au profit d'une autre et risque d'éliminer toute conccurence. De plus la vente liée sans frais supplémentaire corresponds à un rabais de set sur les deux produits, une pratique qui - vu la position dominante de Microsoft - nuit gravement à la conccurence, à savoir aux autres éditeurs de lecteur multimédia. La Commission européenne ordonne alors Microsoft de fournir une version de Windows XP sans le lecteur multimédia, et interdit la pratique du rabais de set, ce qui n'interdit pas pour autant Microsoft de vendre une version de Windows XP qui contient Windows Media Player[2].

Interchange file format modifier

IFF, acronyme de l'anglais Interchange File Format, est un format de fichier multi-usages lancé par Electronic Arts en 1985. Sa spécification - EA IFF 1985 - a été utilisée comme base pour divers formats de fichiers, notamment:

- AIFF, un format de fichier IFF lancé par Apple, et utilisé pour stocker de l'audio.

- ILBM, un format de fichier IFF lancé par Electronic Arts, et utilisé pour stocker des images matricielles.

- RIFF est un format de fichier lancé par Microsoft, et inspiré de IFF. Il est la base des formats de fichiers WAV et AVI.

Les origines modifier

Lancé en 1985 par Electronic Arts le format IFF est initialement destiné aux ordinateurs Commodore Amiga. Il comporte quelques particularités destinées à s'adapter aux caractéristiques des processeurs Motorola 680x0 des ordinateurs Amiga. Dérivé de IFF, le format RIFF est quand à lui adapté aux caractéristiques des processeurs Intel x86.

Le format modifier

Le format IFF est un format de fichier binaire, il est facile à manipuler avec un logiciel, mais difficile à lire pour un humain.

Les fichiers au format IFF sont composés d'un ensemble de blocs. chaque bloc commence avec un code de quatre caractères FourCC, suivi de 32 bits qui contiennent la longueur du bloc en question. Tous les blocs du fichier doivent avoir une longueur paire - alignement sur deux octets destiné à accélérer les traitements sur les processeurs Motorola 68000.

Chaque bloc peut contenir d'autres blocs. Le fichier commence par un des FourCC suivants: "FORM", "LIST" ou "CAT ". La liste des codes FourCC de la spécification EA IFF 1985 n'est pas exhaustive, et de nouveaux codes peuvent être ajoutés en fonction des besoins.

AIFF modifier

AIFF, acrynome de Audio Interchange File Format est un format de fichier utilisé pour stocker des sons, de la musique et des paroles. Il a été développé par Apple sur base de la spécification EA IFF 1985.

les fichiers dans ce format commencent par le FourCC "FORM", suivi de la longueur du fichier, et de l'indicatif "AIFF". le format utilise ses propres FourCC tels que "COMM" ou "SSND"[3].

ILBM modifier

ILBM, acryonme de InterLeaved BitMap est un format de fichier destiné à stocker des images matricielles. Il a été développé par Electronic Arts sur la base de la spécification EA IFF 185,

les fichiers dans ce format commencent par le FourCC "FORM", suivi de la longueur du fichier, et de l'indicatif "ILBM". le format utilise ses propres FourCC tels que "BMHD" ou "CMAP"[4].

RIFF modifier

RIFF, acryonyme de Resource Interchange File Format est un format de fichier similaire à IFF, défini par Microsoft et utilisé comme base pour divers formats de fichiers multimédia tels que WAV et AVI.

Liens externes modifier

Système d'exploitation modifier

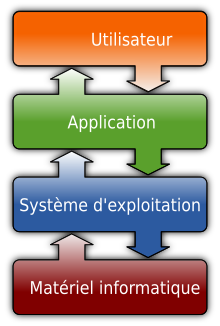

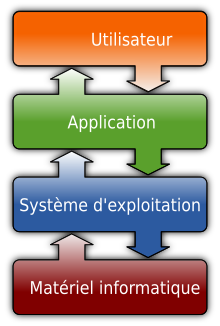

Le système d'exploitation, abrégé SE (en anglais operating system, abrégé OS), est l'ensemble de programmes central d'un appareil informatique qui coordonne et uniformise l'utilisation du matériel par les logiciels applicatifs.

Intermédiaire entre les logiciels applicatifs et le matériel, le système d'exploitation effectue de nombreuses opérations au service des logiciels applicatifs et leur offre une manière unifiée d'exploiter les périphériques de l'ordinateur par l'intermédiaire d'interfaces de programmation banalisées.

Un système d'exploitation sert à coordonner l'utilisation du ou des processeurs, et accorder un certain temps pour l'exécution de chaque processus; à réserver de l'espace dans les mémoires pour les besoins des programmes et à organiser le contenu des disque durs ou d'autres mémoires de masse en fichiers et répertoires.

Un système d'exploitation sert aussi à créer l'image numérique qui contiendra les interfaces homme-machine des différents programmes et à l'envoyer au moniteur ainsi qu'à réceptionner les manipulations effectuées par l'utilisateur, et les transmettre aux différents programmes.

Divers logiciel utilitaires sont fournis avec le système d'exploitation. Ils servent à régler des paramètres de configuration du système d'exploitation, ou à effectuer des opérations basiques de manipulation des fichiers.

Les systèmes d'exploitation sont souvent vendus avec les appareils informatique. Il existe sur le marché plus de 100 systèmes d'exploitation. Les familles de systèmes d'exploitation les plus populaires sont – en 2009 – Unix et Windows. En 2009 la famille Windows domine largement le marché, avec plus de 90% de part de marché depuis 15 ans.

Typologie modifier

Un système d'exploitation est typiquement composé d'une large palette de programmes. La composition exacte dépends de l'usage cible pour lequel le système d'exploitation est destiné : ordinateur personnel, serveur, superordinateur ou encore système embarqué.

Un système d'exploitation est conçu pour fonctionner avec une gamme particulière de machines (type de processeur, constructeur, architecture). Si un système d'exploitation est disponible pour plusieurs gammes machines différentes, alors le même code source est compilé [5] et adapté à chaque gamme de machine. La liste exacte des machines sur laquelle il peut être utilisé dépends aussi de la palette de pilotes inclus dans le système d'exploitation.

Selon sa construction, un système d'exploitation peut être multi-tâches ou alors monotâche, multi-utilisateurs ou alors mono-utilisateur, il peut aussi être multiprocesseurs et/ou temps-réel.

- Un système d'exploitation est dit multi-tâches quand il permet l'exécution simultanée de plusieurs programmes. Les premiers systèmes d'exploitation multi-tâches sont apparus dans les années 1960, et aujourd'hui tous les systèmes d'exploitation contemporains sont multi-tâches.

- Il est dit multi-utilisateurs quand il est conçu pour être utilisé simultanément par plusieurs usagers, souvent à travers un réseau informatique. De tels systèmes d'exploitation sont typiquement utilisés pour des serveurs ainsi que des superordinateur, ils sont multi-tâches et sont souvent sécurisés c'est-à-dire qu'il vont refuser toute opération pour laquelle l'usager n'a pas préalablement reçu la permission.

- Il est dit multi-processeurs quand il est conçu pour exploiter un ordinateur équipé de plusieurs processeurs. Dans de tels systèmes d'exploitation plusieurs programmes sont exécutés simultanément par les différents processeurs.

- Il est dit temps réel quand les opérations sont effectuées dans un temps très court, et ce quel que soient les conditions d'utilisation. De tels systèmes d'exploitation sont utilisés dans l'industrie, l'aéronautique ou l'électronique grand public pour créer des systèmes temps réel.

par exemple OS/2 est un système d'exploitation multitâches mono-utilisateur pour les ordinateurs personnels à l'architecture compatible PC, alors que Solaris est un système d'exploitation multi-utilisateurs et multiprocesseurs pour les stations de travail, les serveurs et les superordinateurs construits par Sun Microsystems. voir plus loin d'autres exemples.

Histoire modifier

Dans les années 1940 les ordinateurs étaient programmés par manipulation d'interrupteurs à bascule, puis plus tard en perçant des trous dans des cartes perforées, puis en introduisant une pile de cartes dans un lecteur à la mécanique similaire aux pianos mécaniques.

Les ordinateurs, très coûteux, des années 1940 à 1960 étaient la propriété des entreprises et des institutions. Chaque utilisateur avait droit à un temps déterminé d'utilisation de l'ordinateur. Pendant ce temps, déterminé par une horloge murale ou une pointeuse, l'utilisateur avait alors à disposition la totalité du matériel de l'ordinateur. Il apportait avec lui une pile de cartes perforées qui contenait la totalité des instructions du ou des programmes à exécuter.

Les ordinateurs de cette époque effectuaient une seule tâche à la fois, au service d'un seul utilisateur. Les programmes pour ces ordinateurs contenaient toutes les instructions nécessaires pour manipuler le matériel de l'ordinateur. Si la logithèque pour cet ordinateur comportait 50 programmes, les instructions nécessaires pour manipuler le matériel se retrouvaient dans tout les 50 programmes.

L'idée est alors venue d'isoler les instructions routinières dans un programme séparé. Un programme qui réside continuellement dans la mémoire, quel que soit le programme en cours d'exécution.

1960, La multiprogrammation modifier

Les ordinateurs des années 1960 étaient typiquement équipés d'un lecteur de carte perforée, d'une imprimante et d'un disque dur. Les ingénieurs ont constaté que les ordinateurs passaient plus de temps à attendre qu'un périphérique termine son travail qu'à exécuter des instructions.